Как взломать веб камеру видеонаблюдения

Содержание:

- Как избежать компьютерного шпионажа через веб-камеру?

- Методика SQL инъекций

- Часть 3: Как «шпионить» за телефоном незаметно для его владельца (для устройств с Android)

- Захватываем изображение

- Смартфон как средство наблюдения

- Часть 2: Как получить доступ к камере смартфона через другой телефон?

- Как от этого всего защититься? Ну хоть немного?

- Крупнейшая ботнет-сеть, созданная на практике

- Настройка OBS для чат-рулетке

- Умные замки тоже под угрозой

- Доступ через трояны

- С помощью часов

- Распространенность IP-видеокамер и цели взлома

- Ставим цели

- Как определить, взломана ли ваша веб-камера?

- Подготовка веб камеры к тестированию

- Как взломать веб камеру — итоги

Как избежать компьютерного шпионажа через веб-камеру?

- Включить брандмауэр Брандмауэр защищает вашу систему, отслеживая сетевой трафик и блокирует подозрительные соединения. Убедитесь, что встроенный брандмауэр вашего компьютера включен и работает.

- Надежный антивирус Выберите тот, который обладает расширенной защитой от вредоносных программ, шпионских программ и вирусов. Антивирусная программа обнаружит и заблокирует угроз до того, как они нанесут вред.

- Фишинговая ловушка Хакеры могут маскироваться под агентов службы поддержки и связываться с вами, говоря, что у вас возникла проблема с вашей системой/компьютером/программой, и что они могут помочь. Не верьте таким сообщениям. Это распространенная фишинговая технология, используемая киберпреступниками для установки шпионского программного обеспечения удаленного доступа в ваше устройство. Такое ПО позволит им получить доступ к вашей камере и управлять правами доступа к ней.

Другой способ заманить жертв для загрузки программного обеспечения — RAT (Троян удаленного доступа), это фишинговые письма, которые скрывают поддельные URL-адреса и вредоносные файлы

Относитесь к письмам от неизвестных отправителей с осторожностью и не нажимайте на подозрительные ссылки и не загружайте подозрительные вложения

- Безопасности в общественном Wi-Fi Общедоступные сети Wi-Fi крайне уязвимы для хакерских атак. Киберпреступники часто нападают на людей в свободных «горячих точках» и пытаются проникнуть на их устройства с помощью вредоносных программ. Всегда используйте VPN для защиты своего Wi-Fi соединения и защищайте себя от нежелательных программ-шпионов.

- Заклеить веб-камеру Заклейте камеру лентой. Даже Марк Цукерберг делает это. Это самый простой и 100% надежный способ не допустить, чтобы кто-то наблюдал за вами через камеру вашего компьютера. Если вы считаете, что лента портит внешний вид, то купите специальную заглушку, которая крепится к веб-камере.

- Что есть у хакеров на вас? Если вы получаете угрожающие сообщения о том, что кто-то взломал вашу камеру, не воспринимайте это как правду сразу же. Это может быть атака СИ (социальная инженерия). Пусть они сначала докажут. Такие мошенники не обладают техническими знаниями, чтобы взломать вас, но они знают, как играть с вашими эмоциями.

Методика SQL инъекций

Достаточно оригинальный способ SQL инъекция, который был введен в практику жителем Польши. Суть методики заключается в формировании некоторого набора входящих данных, посредством которых включается определенная команда языка, используемого сегодня для осуществления работы с набором реляционных параметров в веб. Для этого адрес ip может не потребоваться, достаточно лишь знать особенности формирования систем данных посредством языка.

Время от времени происходят массивные атак хакеров. Однако в последнем случае сценарий совершенно другой. Хакер использовал несколько трюков, чтобы развлекать зрителей во время потоковой передачи. Это позволило ему творчески создавать потоки.  Впоследствии анонимные тролли объединяются, чтобы взломать взломанного пользователя в социальной сети.

Впоследствии анонимные тролли объединяются, чтобы взломать взломанного пользователя в социальной сети.

Прежде всего, если бы те, кто был взломан, не отказались от своего решения безопасности, хакер — в этом конкретном случае — не смог бы проникнуть в компьютер. В этой статье мы говорим об необычной хакерской атаке: преступники не взломали веб-камеры с ненадежными паролями для ее потоковой передачи.

Прежде всего, если бы те, кто был взломан, не отказались от своего решения безопасности, хакер — в этом конкретном случае — не смог бы проникнуть в компьютер. В этой статье мы говорим об необычной хакерской атаке: преступники не взломали веб-камеры с ненадежными паролями для ее потоковой передачи.

Важны условия работы, а именно:

- Довольно некорректной возможности обработки параметров входа.

- Доскональным набором знаний самой структуры и специфики работы базы данных взломщиков.

- Наличие определенных прав, актуальных для последующей работы с SQL командами, с веб.

Такой подход позволит выполнить много задач в целевой базе веб, в частности и осуществить взлом камеры (к примеру, это может быть та же камера веб, установленная как элемент системы наблюдения). Методика SQL инъекций может быть отлично использована в случае превышения скорости водителем средства передвижения. Основной секрет заключается в оригинальном номере транспортного средства, который фактически при передаче на камеру будет иметь вид некорректно введенных данных, и программа внесения его в базу данных нарушителей не сможет его распознать и зафиксировать.

В потоке он объяснил, что жертвы загружают трещины для компьютерных игр и других сомнительных программ. Хакер сказал 2ч пользователям, что 90% этих программ приносят с собой вредоносное ПО. Измельчение этих устройств является трудным делом, но это возможно; успех зависит от модели ноутбука. Если вы не хотите стать звездой другого подземного реалити-шоу, самым простым способом скрыться от троллей является покрытие камеры для ноутбука. Проблема в том, что эта мера не защищает вас от реальной угрозы: ваша взломанная система все равно будет взломана, и вы ее даже не заметите.

Часть 3: Как «шпионить» за телефоном незаметно для его владельца (для устройств с Android)

Если вам нужно проследить за телефоном с операционной системой Android, мы рекомендуем приложение-трекер Cocospy для Android. Оно позволяет «шпионить» за смартфоном дистанционно и совершенно незаметно.

Выполните 3 простых действия, чтобы начать следить за смартфоном без взлома прошивки

Чтобы активировать Cocospy для слежки за устройством с Android, вам нужно сделать следующее:

- Бесплатно создайте учетную запись на сайте Cocospy

- Установите приложение Cocospy

- Начните следить за интересующим вас смартфоном

Шаг 2. Установите приложение Cocospy на интересующий вас смартфон

После завершения процесса оплаты просто следуйте инструкции по установке приложения. Если вы запутались, обратитесь к подробному руководству по установке >>

Шаг 3. Начните следить за интересующим вас смартфоном

Готово! После установки Cocospy вы можете получить доступ к данным об устройстве, за которым хотите шпионить.

Какие функции Cocospy для Android доступны без взлома прошивки?

Прежде всего, я хочу подчеркнуть несколько замечательных особенностей приложения Cocospy:

Все сообщения, отправленные с телефона, отображаются в вашем личном кабинете Cocospy в режиме реального времени, в том числе и переписка в соцсетях и мессенджерах.

Вы можете шпионить за входящими и отправленными сообщениями в WhatsApp, Facebook Messenger, Snapchat, Telegram и других мессенджерах. ВНИМАНИЕ! Все эти замечательные функции доступны без взлома прошивки смартфона с Android!

Основные функции Cocospy включают в себя:

1. Доступ к данным о звонках и к текстовым сообщениям

Вы без проблем сможете отслеживать входящие и исходящие звонки, читать смски и переписку в чатах на телефоне с ОС Android с помощью Cocospy.

Это приложение позволяет пользователям получать уведомления о входящих звонках в режиме реального времени, а также дает полный доступ к контактам на телефоне.

Стоит отметить, что приложение-«шпион» сохраняет даже те сообщения, которые были удалены со смартфона.

2. Доступ к истории браузера

Вы сможете узнать, какие веб-страницы посещал владелец телефона с ОС Android. Эту функцию часто используют родители, чтобы проверить, не заходит ли ребенок на потенциально небезопасные сайты.

Если вы — владелец компании, Cocospy поможет вам проследить за тем, чтобы сотрудники использовали корпоративные телефоны только для решения рабочих задач, а не для личных целей.

3. Функция «Keylogger»

Термин «keylogging» означает регистрацию всех нажатий клавиш на устройстве. С помощью этой функции Cocospy можно вовремя выявить неблагоприятные ситуации, отследив их по определенным ключевым словам, напечатанным на клавиатуре телефона.

Функция кейлоггинга позволяет отследить и прекратить общение с потенциально опасными незнакомцами, Интернет-троллями или представителями компаний-конкурентов.

4. Информация об установленных приложениях

Многие родители хотят выяснить не только то, с кем и о чем переписывается их ребенок в Интернете, но и то, какие приложения он устанавливает на своем телефоне.

Cocospy позволяет «шпионить» за приложениями, загруженными на смартфон с ОС Android из Play Store, в том числе за приложениями в формате .apks. Есть также возможность дистанционно заблокировать установку приложений на смартфон с Android.

5. Возможность просматривать фотографии и медиафайлы

Информацию в Интернете можно передавать не только текстовыми сообщениями, но и с помощью фотографий, музыкальных файлов и видеороликов.

Cocospy дает вам возможность незаметно ознакомиться с содержанием мультимедийных файлов на интересующем вас смартфоне.

Можно просматривать изображения и видеоматериалы, загруженные на телефон его владельцем или присланные кем-то другим. Эта функция доступна для любых устройств с операционной системой Android.

6. Получение GPS-координат устройства

Приложение Cocospy позволяет вам следить за текущим местонахождением смартфона в режиме реального времени.

Вы можете отметить определенные места как нежелательные — например, бары, казино, какие-то конкретные адреса. Если устройство, за которым вы шпионите, вдруг окажется в одной из этих точек, вы сразу же получите соответствующее уведомление.

Рекомендуем также статью Как поймать изменника: 20+ лучших «шпионских» приложений, скрытых камер и уловок

Захватываем изображение

Функция capCreateCaptureWindow() имеет такие аргументы, представляющие для нас интерес:

- lpszWindowName – это нуль-терминальная строка, которая содержит имя окна захвата;

- х – местоположение координаты Х;

- у – местоположение координаты У;

- nWidth – ширина окна;

- nHeight – высота окна;

- dwStyle – стиль окна;

- hWnd – обращение к родительскому окну;

- nID – идентификатор окна.

В результате выполнения функции будет получен NULL (в случае ошибки) или же успешно создано подключение. Но учитывайте, что, поскольку она относится к WinAPI, необходимо её импортировать. Со всеми этими данными можно уже запускать процесс инициализации камеры. Сразу после создания окна можно уже пробовать отправить сообщение. Если результат будет отличимый от нуля, то это значит, что попытка завершилась успешно. Затем необходимо определить и отправить сообщения, от которых зависит ряд операций. Так, следует в порядке очереди:

- соединиться с драйвером устройства, что обеспечивает видеозахват;

- осуществить разрыв;

- копировать кадр в буфер обмена;

- при надобности включить режим предпросмотра;

- в случае нужды активировать перекрытие;

- при надобности отрегулировать скорость предпросмотра;

- в случае нужды включить масштабирование;

- при надобности установить функцию вызова для предпросмотра;

- получить с драйвера видеозахвата одиночный фрейм;

- сохранить кадр, полученный от камеры, в файл.

Что ж, в целом это всё.

Смартфон как средство наблюдения

В последнее время старые смартфоны и планшеты нередко приспосабливают для домашнего видеонаблюдения. Чаще всего на них ставят Android Webcam Server — простое приложение, которое транслирует видеопоток со встроенной камеры в интернет. Оно принимает запросы на порт 8080 и открывает панель управления на странице с говорящим названием / . Попав на нее, можно менять настройки камеры и смотреть изображение прямо в окне браузера (со звуком или без).

Обычно такие смартфоны показывают довольно унылые картины. Вряд ли тебе интересно смотреть на спящего пса или на припаркованную возле дома машину. Однако Android Webcam Server и аналогичные приложения можно использовать иначе. Помимо тыловой камеры, у смартфонов есть и фронтальная. Почему бы нам не включить ее? Тогда мы увидим другую сторону жизни владельца смартфона.

Часть 2: Как получить доступ к камере смартфона через другой телефон?

Cocospy — лучшее приложение для взлома телефонного номера с помощью другого смартфона. У него миллионы пользователей по всему миру, и они подтверждают, что Cocospy легкое в использовании и надежное приложение.

Кроме того, Cocospy также позволяет «хакнуть» интересующий вас смартфон без взлома его прошивки (так называемый «jailbreaking» или «rooting»).

Если вы хотите получить доступ к iPhone, то всё еще проще — вам нужно только знать логин и пароль для входа в привязанную к нему учетную запись iCloud.

Чтобы понять, как работает Cocospy, попробуйте бесплатную демо-версию приложения >>

В случае хакинга смартфона с Android, вы не сможете обойтись без физического доступа к смартфону. Вам нужно установить приложение Cocospy на интересующий вас телефон. Сразу после установки удалите иконку приложения с экрана смартфона.

С помощью Cocospy вы сможете просматривать все фотографии на телефоне пользователя, в том числе те, которые были загружены в облачные хранилища.

Вас также может заинтересовать статья Как «хакнуть» сообщения на iPhone с помощью другого телефона

Как дистанционно получить доступ к фотографиям на телефоне?

Шаг 1: Создайте учетную запись на сайте Cocospy.

Шаг 2: Для Android — Скачайте приложение Cocospy и установите его на интересующий вас смартфон

Внимание! Взлом прошивки проводить НЕ НУЖНО! Это уникальное отличие Cocospy от других «шпионских» приложений

Шаг 3: Для iPhone — Узнайте логин и пароль аккаунта iCloud, привязанного к интересующему вас смартфону, и введите эти данные в процессе настройки аккаунта. Взламывать прошивку айфона тоже не нужно!

Шаг 4: Войдите в свой личный кабинет Cocospy и выберите закладку «Photos» («Фотографии») на панели инструментов. Готово! Вы получили доступ к камере интересующего вас смартфона.

Рекомендуем также прочесть: Узнайте, как дистанционно «хакнуть» камеру и фотографии на iPhone

Как от этого всего защититься? Ну хоть немного?

Ни в коем случае не оставляйте на умных устройствах пароли по умолчанию. Установите сложный пароль для панели управления умным домом, а также домашней Wi-Fi-сети и самого маршрутизатора. Если вы управляете устройствами через браузер, используйте VPN – например, встроенный в браузер Opera.

Своевременно обновляйте ПО на смартфонах, планшетах и гаджетах “умного дома”.

Пользуйтесь двухфакторной аутентификацией там, где это возможно. И не делайте джейлбрейк iOS. Потенциально он позволит не только вам получить полный доступ к системе.

Используйте специализированные контроллеры (к примеру, на базе Raspberry Pi) для управления умным домом. Они меньше подвержены взломам и глубже настраиваются.

Не покупайте китайский ноунейм, особенно устройства для обеспечения безопасности: умные замки, IP-камеры и тому подобное. Конечно, такие гаджеты дешевле, но взломать их – раз плюнуть. Да и обновления прошивок обычно не дождешься.

Установите фильтрацию по региону для доступа в вашу домашнюю сеть. Диапазоны IP-адресов по городам доступны, например, здесь.

Наконец, шифруйте трафик внутри домашней сети. Активируйте на роутере WPA/WPA2 – Personal, используйте безопасное соединение.

Крупнейшая ботнет-сеть, созданная на практике

В сентябре 2016 г. после публикации статьи о группировках, продающих услуги ботнетов для осуществления DDoS-атак, сайт журналиста Брайана Кребса (Brian Krebs) стал жертвой DDoS- атаки, трафик которой на пике достиг 665 Гб/с, это одна из самых мощных известных DDoS-атак. Сайт пришлось на некоторое время закрыть. Как выяснилось позже, атака была осуществлена ботнетом из зараженных IP-видеокамер, являющихся подмножеством интернета вещей. В октябре того же года злоумышленники опубликовали исходные тексты использованного вредоносного ПО, известного теперь под названием Mirai.

Исследования показали, что по состоянию на 23 сентября, когда атака достигла пика интенсивности, в интернете можно было найти более 560 000 устройств, уязвимых к атакам с целью создания ботнета.

Далее, уже через месяц, по данным ESSET NOD32, заметная часть глобальной сети интернет несколько часов работала с перебоями. У многих пользователей наблюдались проблемы с доступом к самым известным сервисам загрузки и просмотра видео и социальной сети. Возникает вопрос: кем была реализована столь масштабная DDoS-атака и на кого была направлена? Одним из первых информацию об инциденте опубликовал опять же журналист Брайан Кребс, указав, что причиной столь масштабного сбоя послужила DDoS-атака на известную американскую компанию Dyn, которая предоставляет DNS-сервис для ключевых американских организаций. Позже специалисты выяснили, что DDoS-атака была организована с использованием того же самого крупнейшего ботнета Mirai.

Настройка OBS для чат-рулетке

ОБС СТУДИЯ

ОБС СТУДИЯ

Ну,вот вроде прошли тяжелые этапы: Пора настроить обс под наши браузеры, для троллинга в чат-рулетке: Открываем нашу obs и в колонке сцены создаем сцену для первого браузера (назовем к примеру первый браузер тут же в колонке сцены жмем по созданной сцене – > фильтры – >виртуальная камера – > выберем первую камеру, не забываем потом нажать старт! Иначе в первом браузере в чат-рулетке на первой камере не будет ничего кроме стартового окна самой чат-рулетки.

Виртуальная камера ОБС

Виртуальная камера ОБС

Называйте камеры в фильтрах своими именами чтобы не путаться что и где: К примеру Вирт.камера 1 хром теперь в окошке источников первого нашего запущенного OBS надо выбрать захват окна (будем захватывать окно 1 нашего браузера с нашей чат-рулеткой. Другие вкладки должны быть закрыты,чтобы лишнее не попадало в эфир. После настройки источников и камер, открываем чат – рулетку (Входим под аккаунтом ВК/FB) выберем нашу первую камеру в окне выбора чат-рулетки – так как она запущена у нас в первом OBS Давайте взглянем что у нас вышло

Захват окна

Захват окна

Захватывать надо именно окно с чат-рулеткой! другие вкладки могут попадать в кадр если не закрыть их

Настройки изображения

Теперь в первом обс в окне источников, нам надо сделать кадрирование (обрезку) чтобы в нашем первом браузере с включенной первой камерой остался только один серый квадрат чат-рулетки без элементов управления. Тут надо быть внимательным и смотреть чтобы не было выступающих черных полос иначе наш пранк спалится.

Настройки кадрирование (фильтры) делать индивидуально под вас

Настройки кадрирование (фильтры) делать индивидуально под вас

Тут все индивидуально настройки кадрирования зависят от того насколько ровно вы поставили два браузера к друг другу.

Теперь мы видим наше изображение правильно! его надо аккуратно растянуть но не на вес экран программы OBS, а так чтобы мы не спалились с этой камерой то есть чтобы в чат-рулетке был их серый квадрат без черных полос по краям.

Правильное отзеркаливания собеседников

Правильное отзеркаливания собеседников

Также в настройках при кадрирование – > надо сделать трансформирования – > отразить по горизонтали если не сделать то будет некий эффект отзеркаливания и это нас выдаст 100%

Примерно так правильно

Примерно так правильно

Если сделали как я вам тут пишу: То у вас должно получиться примерно так как у меня на скринах.

Лайфхак при растягивание картинки в обс если держать кнопку Shift то вы немного лучше растягиваете, а зажав альт и растягивая вы таким образом обрезаете кадр без растягивания картинки. Таким фокусом можно попробовать убрать лишнее из кадра. Опять же будьте аккуратны при растягивание пытайтесь делать ровнее,чтобы в кадре человек был не слишком сплющен и не слишком растянутым как – бы золотая середина.

САМОЕ ГЛАВНОЕ! в обоих обс нам надо также настроить и еще один источник либо ваша реальная веб -камера либо видео либо какой-то скример и настроить переключение сцен чтобы это происходило мгновенно

Эти – же шаги мы должны повторить во – втором браузере и во втором обс как и в первом, только выбрав уже в сцене вторую камеру обс. Таким образом мы добиваемся ретрансляции собеседников! Которые будут думать,что они попали случайно на человека, а на самом деле вы контролируете переключение собеседников. Этакая мистика 🙂

Умные замки тоже под угрозой

Умные замки обычно открываются разными способами:

- распознают смартфон владельца, который подошел к двери, по Bluetooth,

- удаленно – командой в приложении, отправленной через интернет,

- голосовой командой, которую воспринимает голосовой ассистент в смартфоне и передает умному устройству.

Передаваемые данные шифруются, но этого недостаточно.

К примеру, если ваш iPad или iPhone лежит недалеко от запертой двери, ничего не мешает ворам в подъезде сказать: «Привет, Siri. Открой дверь!». Умный замок, зная, что владелец (точнее, его гаджет) рядом, без проблем впустит преступников.

Обычно голосовые команды воспринимает только разблокированное устройство. Но здесь, опять же, “горе от ума”: многие пользователи снимают блокировку с устройств, которые используют только дома.

Взломать умный замок можно, и если заразить смартфон или планшет вирусом. Вредонос способен перехватить управление замком и сымитировать действие для его открытия. Это проще, чем перехватывать зашифрованные пакеты данных и дешифровать их.

Еще один вариант – на некоторых моделях есть физическая кнопка, которая авторизует новое устройство. Если кто-то из ваших гостей использует этот прием, он заставит замок распознавать свой смартфон как доверенный. И когда ваша бдительность будет усыплена, проникнет в помещение.

Доступ через трояны

Если хакеры не могут использовать существующие точки входа в веб-камеру, они постараются создать новые. Это простейший метод, поскольку жертвы сами приходят к ним.

Нужно обманом заставить установить на компьютер троян, который выдаёт себя за обычное безвредное приложение. На самом деле он открывает злоумышленникам доступ к компьютеру. Троян может прийти через вложение в электронном письме, на веб-странице, через поддельные сообщения об обнаружении у вас на компьютере вирусов с предложением удалить их. Если согласиться, вирус на самом деле появится на компьютере.

Когда злоумышленник установил троян, он может поставить приложение для дистанционного доступа к компьютеру. После этого он может делать с ним что угодно незаметно для вас, в том числе просматривать веб-камеру.

С помощью часов

На сегодняшний день многие смарт-часы поддерживают возможность запустить камеру смартфона-компаньона, а если не запускать, то, как минимум, делать снимки в уже запущенном приложении. Охватить весь спектр устройств для Android мы не сможем: их много и интерфейсы сильно отличаются. Можно вспомнить Wear Camera для Wear OS, Camera Controller, если речь идет о Tizen. Если вы используете носимое устройство с проприетарной ОС, просто пройдитесь по настройкам и установленным приложениям, там наверняка что-нибудь найдется. Что же до iPhone и Apple Watch, у них эта опция также имеется и отлично работает: предусмотрены небольшой видоискатель, таймер и переключение между фронтальной и тыловой камерой непосредственно с часов. К слову о таймере. По умолчанию снимок будет сделан через три секунды после того, как вы нажмете на затвор, однако этот параметр можно изменить.

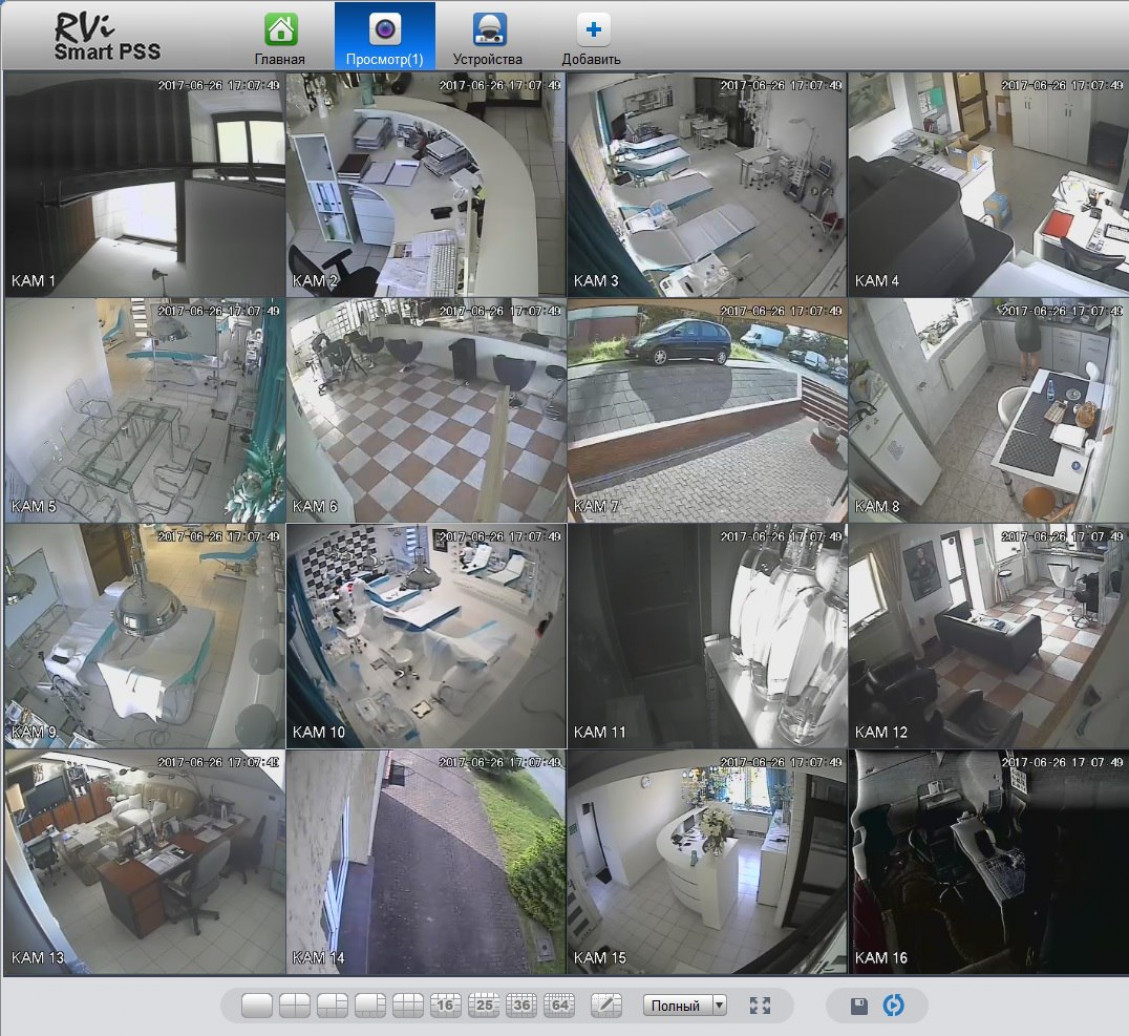

Распространенность IP-видеокамер и цели взлома

В прошлой нашей статье рассматривалась тема взлома IP-видеокамер с целью получения несанкционированного видео с нее и вывода из строя из хулиганских соображений. Но ваша IP-камера или NVR могут рассматриваться злоумышленниками не как цель, а как ресурс для других задач, например, такой «хайповой» темы, как майнинг биткоинов или организация дальнейшей атаки на другие ресурсы.

Согласно данным компании IHS, в 2014 г. в мире было более 245 млн видеокамер при темпах роста примерно в 13,7%. Получается, что на сегодняшний день в мире более 360 млн видеокамер, применяемых в безопасности. Из них примерно 20% подключены к интернету, что дает 72 млн потенциальных целей для атаки или довольно объемного ресурса для осуществления дальнейших атак.

В частности, IP камера как еще один из элементов IoT (интернета вещей) включает в себя Unux компьютер, при этом довольно мощный и достаточно широко распространенный в силу нескольких факторов:

- Упрощение систем видеонаблюдения и повышение гибкости с развитием облачных и р2р технологий с доступом через мобильные устройства.

- Снижение средней цены на IP-камеру с $500 в 2010 г. до $ 130 в 2015-м, а не сегодня опустившейся ниже $80.

- Широкое внедрение видеонаблюдения не только в промышленности, но и в общественной безопасности, малом бизнесе и частном секторе отчасти как следствие снижения цены.

То есть в мире сегодня появилось огромное количество автономных компьютеров, значительная часть из которых подключена к интернету. При этом можно выделить три потенциальных последствия реализации угрозы взлома вашей IP-камеры:

- Во-первых, злоумышленник может получить доступ к той информации, которую записывает камера, и получать изображения и конфиденциальную информацию о компании или частной жизни, не обнаруживая себя.

- Во-вторых, IP-камера может быть взломана для того, чтобы транслировать поддельную картинку либо в нужное время вообще перестать передавать видео в систему безопасности.

- В-третьих, она может быть взломана для нанесения вреда третьим лицам, так как и другие 1оТ-устройства, IP-камеры уязвимы перед специальными вредоносными программами.

Третий пункт фактически описывает идею более изощренного способа использования ваших ресурсов. Даже в том случае, если ваша личная жизнь (изображение с видеокамеры) злоумышленнику не интересна, вы все равно в зоне риска. Вероятной целью может являться не видео, а программно-аппаратные ресурсы вашей IP-камеры или NVR, которые с помощью некоторых инструментов превращаются в средство для дальнейших атак или монетизации или еще каких-то, как правило, противоправных действий (например, для атаки на сайт сторонней компании).

Ставим цели

К счастью, мы живем в то прекрасное время, когда от желаемого до действительного — пара строчек кода. Давай проверим, чем нам может помочь современный мобильный телефон на базе ОС Android.

Сегодня мы напишем маленькую программу, которая в фоновом режиме будет собирать из окружающего пространства важные для нас данные, а затем отправлять их на указанный интернет-ресурс.

В статье из позапрошлого номера «Повелитель ботов на Android» мы написали хорошее и полезное приложение, но у него был один недостаток: его нельзя запустить для работы в фоне и пойти заниматься своими делами. Все дело в так называемом жизненном цикле приложения (Activity lifecyсle). Советую изучить официальные материалы по теме, а пока коротко скажу так: как только система видит, что пользователь перестал работать в приложении, оно становится в очередь на выгрузку из памяти для освобождения ресурсов под другие задачи. Поэтому, если мы хотим денно и нощно следить за окружающим миром с помощью телефона, придется действовать по-другому.

Пусть наша программа периодически самостоятельно запускается, делает фотографию с фронтальной камеры и пишет звук с микрофона, после чего полученные данные должны отправляться в интернет на указанный нами сервер. Для большей гибкости включим в нее возможность менять настройки поведения, периодически загружая из интернета конфигурационный файл.

Рис. 1. Блок-схема приложения

Как определить, взломана ли ваша веб-камера?

Все, что нужно сделать хакерам для взлома вашей камеры, это установить вредоносное ПО с удаленным управлением в ваш ноутбук (это также дает им доступ к вашим личным файлам, сообщениям и истории просмотра). Тем не менее, легко обнаружить предупреждающие знаки и положить этому конец. Как это сделать?

- Проверить индикатор веб-камеры Если индикатор камеры горит или у нее мигает светодиод, когда вы ее не включали, это означает, что ею пользуется кто-то другой. Это может быть хакерская программа или просто расширение браузера, запущенное в фоновом режиме, которое использует вашу веб-камеру.

- Проверить расширения браузера Перезагрузите компьютер и запустите браузер на котором вы обычно работаете. Если индикатор загорается при открытии браузера, значит проблема в расширении браузера. Но какое именно? Отключайте их по одному, чтобы найти виновника.

- Проверка приложений Еще одной возможной причиной мигания индикатора могут быть приложения. Чтобы проверить их, выполните следующее: запустите приложение и посмотрите, загорится ли индикатор веб-камеры, если да, то продолжайте открывать приложения по одному, пока не обнаружите, кто еще втайне его использует. Но может быть и по-другому, если индикатор загорится спустя несколько секунд после перезагрузки компьютера, без запуска каких-либо приложений — однозначно, вы были взломаны.

- Проверить, запущен ли процесс работы веб-камеры Перейдите в Диспетчер задач и найдите все запущенные в этот момент программы на вкладке Processes (Процессы). Проверьте наличие утилиты веб-камеры. Протестируйте ее, перезагрузив компьютер, если утилита запустилась автоматически — вы взломаны.

- Запустить веб-камеру Закройте все программы и приложения и попробуйте сами включить камеру. Если появляется сообщение об ошибке, указывающее на то, что камера уже используется, это означает, что камера ноутбука взломана. Тогда стоит обратиться к инструкции в пункте 1.

- Поиск аудио- и видеозаписей Если хакер тайно шпионит за вами, то вам нужно поискать аудио и/или видеозаписи, которые вы не сохраняли. Перейдите в папку, в которой веб-камера хранит такие файлы. Несколько раз проверьте ее настройки и выясните не была ли изменена эта папка без вашего ведома. Но не стоит особо полагаться на этот метод, так как многие хакеры могут транслировать все, что они записывают через вашу камеру на свое устройство.

- Запустить проверку на вредоносное ПО Если выяснится, что камерой пользуется неизвестное программное обеспечение, немедленно просканируйте свою компьютерную систему на наличие вредоносного ПО. Если сканер что-нибудь найдет, переместите файл в карантин. Если это не решит проблему или вредоносное ПО не удаляется, то стоит обратиться к техническому специалисту.

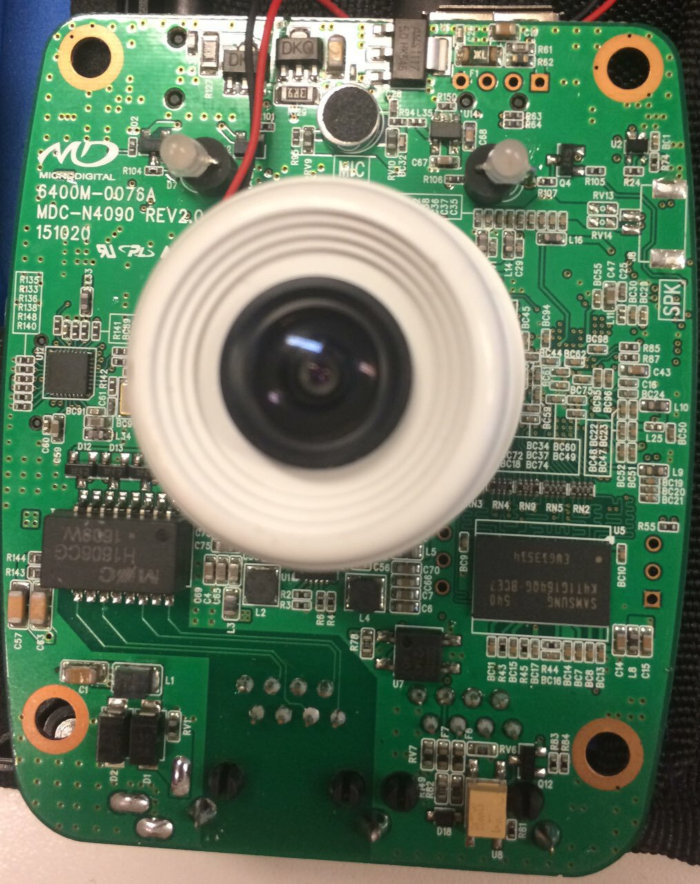

Подготовка веб камеры к тестированию

Приступим к изучению аппаратной составляющей. Для этого разбираем устройство (ничего сложного, четыре винта по периметру) и получаем печатную плату.

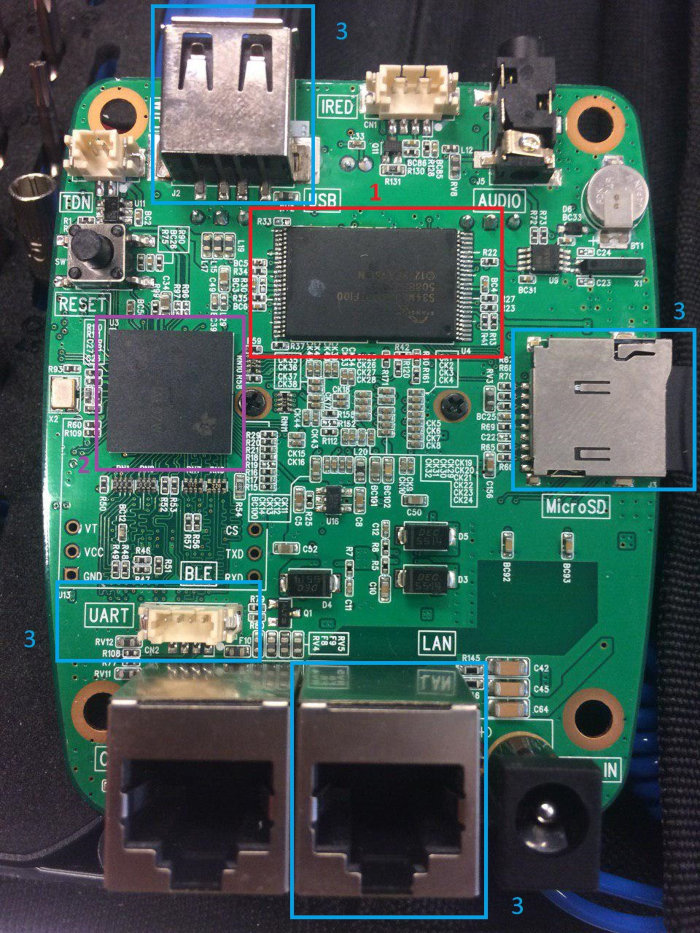

Также видим следующее:

- память S34ML01G100TF100;

- чип DM368ZCE;

- интерфейсы: четыре пина UART, USB, MicroSD, Ethernet.

Пины, отмеченные как BLE, я не рассматриваю, так как это, скорее всего, контакты для подключения модуля Bluetooth. Нас это в данный момент не интересует.

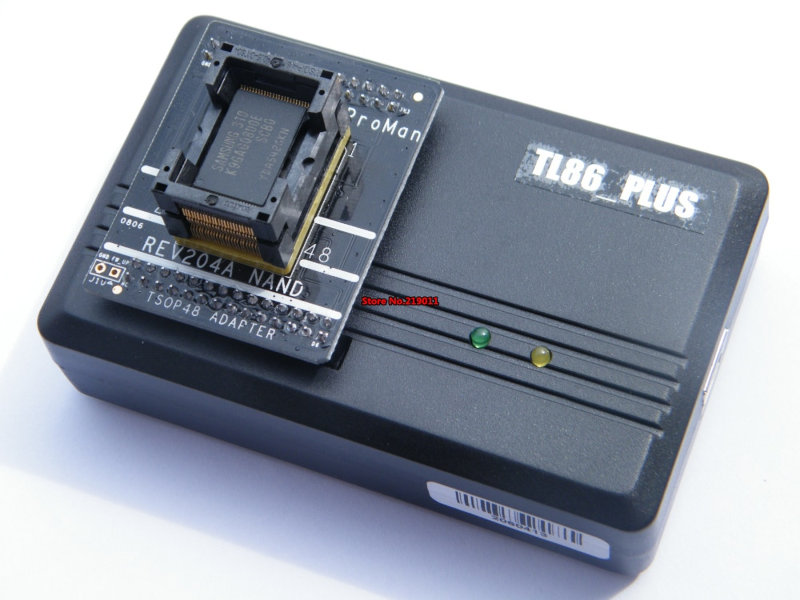

Модуль S34ML01G100TF100 — энергонезависимая NAND-память в корпусе TSOP-48. Datasheet легко гуглится. Из него узнаем подробнее о типе корпуса (NAND08) и размере хранилища — 128 Мбайт.

Для дальнейшей работы потребуется сделать бэкап данных, чтобы в случае «окирпичивания» камеры можно было вернуть ее в изначальное состояние. Для этого идеально подходит программатор ProMan TL86 или TL866 с переходником NAND08 → DIP48.

Содержимое флеш-памяти сохраним в нашу рабочую директорию. Как и к прошивке, возвращаться к ней нужно будет только в том случае, если не выйдет дорваться до админской консоли.

Картинки по запросу tl86

Для чипа DM368ZCE тоже не составило проблем нагуглить документацию (PDF). Оказывается, архитектура чипа — ARM. К тому же из документации можно достать его распиновку, но нам она не потребуется.

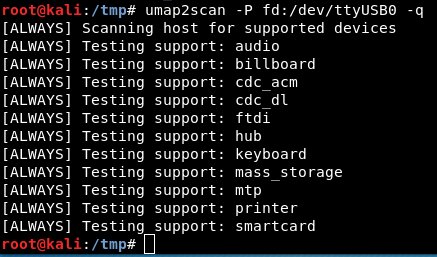

Пройдемся по интерфейсам. Из документации очевидно, что USB и MicroSD нужны в основном для того, чтобы подключать к устройству внешние носители и использовать их в качестве хранилища. Для полноты картины можем подключить к устройству USB-фаззер facedancer21 и, используя утилиту umap2scan, получить список поддерживаемых устройств.

К сожалению, камера не поддерживает ни одно из известных нам устройств.

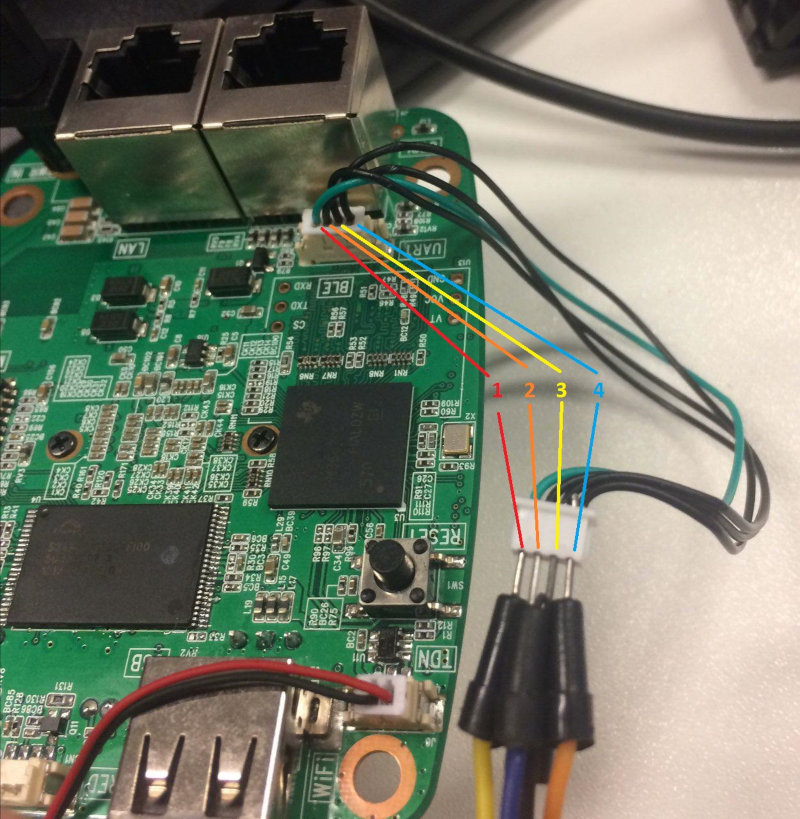

Как насчет UART? Тут предстоит определить, за что отвечает каждый пин и какова скорость передачи данных. Для этого воспользуемся логическим анализатором Saleae Logic. Для удобства я подключился через проводок, который соединяет плату устройства и инфракрасные лампочки.

Пронумеруем пины для удобства.

Прежде чем включать логический анализатор, подключаем заземление к пину GND интерфейса для подключения BLE.

Теперь включаем логический анализатор и само устройство и смотрим, что из этого выйдет.

После включения устройства на пине номер 3 (в программе отсчет идет с нуля и пин нумерован как 2) передаются бинарные данные. Этот пин интерфейса UART отвечает за передачу данных (TX). Просмотрев длину одного бита, получаем текущую скорость передачи — 115 200 бит в секунду. При корректных настройках мы даже можем разглядеть часть текста.

У пина под номером 1 постоянное напряжение 3 В — следовательно, он предназначен для питания. Пин номер 4 связан с пином GND интерфейса для подключения модуля BLE. Значит, этот пин тоже «земля». И остается последний пин под номером 2, он отвечает за прием байтов (RX). Теперь у нас есть вся информация для общения с камерой по UART. Для подключения я воспользуюсь Arduino UNO в режиме переходника TTL.

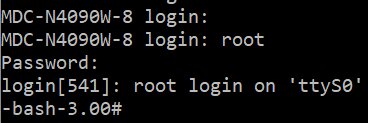

Начинаем мониторить порт UART и получаем следующее.

При старте устройства первым делом подгружается загрузчик системы U-Boot. К сожалению, на уровне загрузки пин TX отключен в настройках камеры, поэтому мы можем наблюдать только отладочный вывод. Через какое-то время подгружается основная система, позволяющая ввести логин и пароль для доступа в администраторскую консоль. Пара root/root (аналогичная той, что используется для веб-админки и указана в документации) прекрасно подошла.

Получив консоль, мы можем изучить все работающие сервисы. Но не забываем, что у нас есть еще один неизученный интерфейс — Ethernet. Для его исследования нужно будет подготовить систему мониторинга трафика

Причем важно отслеживать первое же подключение к сети

Для перехвата трафика я буду пользоваться устройством Lan Tap Pro.

Никакой связанной с обновлениями активности мы, впрочем, не обнаруживаем. На этом разведка закончена, и мы полностью готовы к поиску уязвимостей!

Как взломать веб камеру — итоги

Важный момент в том, что файл прошивки, предоставленный производителем на сайте, общий для всех шести IP-камер серии N. И вероятнее всего, часть найденных уязвимостей присутствуют и в других устройствах Microdigital, которых, как говорилось в начале статьи, «свыше 150 моделей»!

Также стоит упомянуть, что на конференции Positive Hack Days 8 был конкурс на взлом IP-камер — CAMBreaker. Среди подопытных числилась и эта модель. Одним из призеров конкурса был Иван Анисеня, который, как оказалось, еще в прошлом году нашел уязвимость внедрения произвольных SQL-запросов и с ее помощью обошел авторизацию на этой камере.

Остается животрепещущий вопрос: как защитить периметр от злоумышленников, если в нем есть подобная камера? Для обеспечения безопасности нужно:

- установить камеру в физически недоступном для злоумышленника месте;

- внимательно изучить документацию;

- отключить невостребованные сервисы, например FTP;

- сменить все пароли и, желательно, имена пользователей устройства;

- закрыть на стороне шлюза (чаще всего в роли шлюза выступает роутер) port-forwarding до IP-камеры.

Этим же списком рекомендаций можно руководствоваться при настройке любого другого умного устройства.