Двухфакторная аутентификация для безопасности учетной записи

Содержание:

- Как защитить аккаунт Вконтакте с помощью двухфакторной аутентификации

- Что такое 2FA?

- Какие данные нужно запомнить?

- При входе в учетную запись отображается местоположение, не соответствующее реальному

- Виды двухфакторной аутентификации

- Меры предосторожности

- Виды двухфакторной аутентификации

- 2016

- Как еще усилить защиту

- Насколько надежна 2FA?

- Как работает двухфакторная аутентификация

- Как настроить двухфакторную аутентификацию

- Сильные и слабые стороны многофакторной аутентификации

- Обновление проверенных номеров телефонов

Как защитить аккаунт Вконтакте с помощью двухфакторной аутентификации

Вконтакте — самая крупная социальная сеть в странах СНГ — ежемесячно сервис посещает более 955 миллионов пользователей. Аккаунты Вконтакте используются для авторизации на огромном количестве сервисов и сайтов. Кроме того, относительно недавно пользователи сети получили возможность отправлять денежные средства прямо с помощью сообщений.

Высокая популярность “Вконтакте” делает ее привлекательной площадкой для злоумышленников

В этих условиях очень важно обеспечить максимальную безопасность для своей учетной записи. Дополнительную защиту аккаунта можно получить, настроив двухфакторную аутентификацию (2FA)

Как включить двухфакторную аутентификацию для аккаунта “Вконтакте”

- Войдите в вашу учетную запись и перейдите на страницу Настройки. Затем выберите вкладку Безопасность.

- Самая верхняя секция называется Подтверждение входа. Нажмите ссылку «Подключить».

- Откроется всплывающее окно, информирующее о том, что при включении двухфакторной аутентификации для доступа к вашему аккаунту будет использоваться номер мобильного телефона. Нажмите кнопку Приступить к настройке.

- В следующем окне нужно проверить свой номер телефона или указать новый номер, после чего нажмите кнопку Получить код.

- На номер телефона будет выслан код подтверждения. Введите данный код в поле ниже, а потом нажмите кнопку Подтвердить и Завершить настройку.

- На этом настройка завершена. Теперь при попытке входа в вашу учетную запись с неизвестного устройства на телефон будет приходить SMS-сообщение с кодом доступа.

Способы получить код безопасности

В качестве второго этапа аутентификации, вместо SMS-сообщение можно использовать одноразовые коды, сгенерированные в приложении-аутентификаторе, работающем по алгоритму TOTP. Чтобы активировать данный способ аутентификации, предварительно установите на ваше мобильное устройство приложение для аутентификации, например, Google Authenticator или Authy, и проделайте простые действия:

- В секции Подтверждение входа рядом с опцией Приложения для генерации кодов нажмите ссылку «Включить».

- По соображениям безопасности будет запрошен текущий пароль от вашей учетной записи. Введите корректный пароль и “Подтвердить”.

- На следующем экране появится QR-код, которые нужно просканировать с помощью мобильного приложения. Если вы изображение не распознается сканером, то вручную введите в приложение 16-значный секретный ключ.

- Введите 6-значный одноразовый код, сгенерированный в приложении. После этого аутентификация через приложение будет настроена.

Запоминание устройств

После успешного выполнения двухфакторной проверки в браузере, вы можете запомнить данный браузер, чтобы не больше не вводить второй фактор при входе в аккаунт на данном устройстве.

В случае необходимости, вы сможете сбросить коды на всех доверенных устройствах или только на текущем устройстве. В этом случае во время следующей попытки авторизации будет снова запрошен код подтверждения.

Если кто-либо попытается войти в ваш аккаунт, то вы получите всплывающее предупреждение об этом.

Как отключить двухфакторную аутентификацию в аккаунте Вконтакте

В любой момент вы можете отключить двухфакторную аутентификацию для учетной записи “Вконтакте”. Однако, помните, что в данном случае для доступа к вашему аккаунту злоумышленнику достаточно будет знать пароль. Для отключения двухфакторной аутентификации, проделайте следующие шаги:

- Зайдите в меню Настройки >Безопасность.

- В секции Подтверждения входа нажмите кнопку Отключить подтверждение входа.

- По соображениям безопасности будет запрошен текущий пароль от вашей учетной записи. Введите корректный пароль и “Подтвердить”.

- Двухфакторная аутентификация будет отключена. Для входа в аккаунт достаточно будет указать ваш текущий пароль.

Как использовать пароли приложений

Пароль приложения представляет собой 16-значный код доступа, который дает приложению или устройству разрешение на доступ к вашему аккаунту Вконтакте. Если вы используете двухфакторную аутентификацию и видите ошибку “неправильный пароль” при попытке войти в свою учетную запись Вконтакте, пароль приложения может решить проблему. В большинстве случаев вам нужно будет вводить пароль приложения только один раз для каждого приложения или устройства, поэтому не беспокойтесь о его запоминании.

- Зайдите в меню Настройки >Безопасность.

- В секции Подтверждения входа Нажмите на “Настроить” рядом с опцией Пароли приложений.

- Введите название приложения и нажмите кнопку “Создать пароль”.

- Будет сгенерирован уникальный 16-значный ключ, который нужно ввести в стороннее приложение или сервис.

Источник

Что такое 2FA?

Двухфакторная аутентификация (также произносится как 2FA) является методом идентификации в сервисе, с помощью запроса аутентификации данных 2 разных типов, что дает двойную и более эффективную защиту от хакерских атак. В использовании это выглядит в основном так: пользователь вводит пароль и логин, затем на зарегистрированный им номер телефона приходит смс – код. Простыми словами, двухфакторная защита запрашивает двойное подтверждение личности: одним пользователь владеет, а второй в его памяти.

Важно! Двухфакторный код не является стопроцентной защитой аккаунта, но этот шаг значительно помешает взломщику в достижении цели

Преимущества 2FA

В сравнении с аутентификацией, пароль имеет недостаток: если создать его коротким, то он легко запоминаем, но его несложно подобрать при помощи специальных программ. Сложные и длинные пароли утяжелят злоумышленнику работу, и если ими не часто пользоваться, то они быстро забываются. Из-за подобной сложности, множество пользователей устанавливают достаточно предсказуемый пароли, нередко они одинаковы на всех аккаунтах. Двойной аутентификатор оказывается здесь полезным, так как даже если недоброжелатель подберет пароль, чтобы совершить вход ему придется получить в руки телефон пользователя или дополнительно взломать его почту в популярных почтовых сервисах gmail.com от Google, mail.yandex.ru или mail.ru.

Помимо того, что такая аутентификация дает защиту серьезнее, чем простой пароль, достоинство заключается еще и в том, что владелец аккаунта моментально узнает о попытке взлома, так как на его телефон придет код и предупреждение. В случае, если запроса на получение кода не было, рекомендуется моментально заменить пароль.

Какие данные нужно запомнить?

Важно помнить, что двухэтапная аутентификация – это целый комплекс действий, которые направлены на защиту ваших данных. Для полноценной работы функции вам потребуется запомнить или записать следующую информацию:

Для полноценной работы функции вам потребуется запомнить или записать следующую информацию:

- Логин и пароль от учетной записи;

- Кастомные коды для программ – цифровые идентификаторы доступа, которые вы самостоятельно задали в своем аккаунте;

- Основной ключ – это набор букв и цифр, который автоматически генерируется после включения опции. Он понадобится в том случае, если вы потеряете доступ ко всем доверенным номерам и девайсам.

Рис.15 – уведомление о полученном ключе доступа

Обязательно заскриньте основной ключ и переместите его в папку на своем ПК или другом устройстве. Также, код можно записать на флешку или лист бумаги.

Храните эти данные таким образом, чтобы никто не смог найти и использовать универсальный ключ.

Следите за физической безопасностью своих девайсов.

Не оставляйте смартфон без присмотра возле посторонних и используйте сканер отпечатков пальцев для ограничения разблокировки гаджета.

Важно защититься не только от виртуального взлома идентификатора, но и от несанкционированного доступа других людей в ваш телефон/планшет

При входе в учетную запись отображается местоположение, не соответствующее реальному

Когда пользователь пытается получить доступ к своему аккаунту с нового устройства, на его проверенный гаджет присылается код с указанием местоположения этого нового девайса. Оно может отличаться от реального, так как система определяет его по используемому им IP-адресу. Таким образом данные могут свидетельствовать о сети, к которой подключен пользователь, а не о физическом местонахождении устройства.

Если же юзер получает уведомление о том, что в его учетную запись пытаются войти с нового устройства, но осуществляет вход не он сам, то необходимо нажать кнопку «Не разрешать», чтобы заблокировать попытку доступа к аккаунту.

Виды двухфакторной аутентификации

Аутентификация является многофакторной, это необязательно будет одноразовый пароль, приходящий на телефон. В основном существуют 3 вида:

- введение паролей, секретных слов, фраз и т.д.;

- применение токена, т.е. компактного устройства, находящегося у владельца;

- применение биоматериалов.

Если первый вид находится в памяти хозяина аккаунта, также пароль может быть куда-то записан, то рассмотреть второй и третий вид стоит подробнее. В качестве токена выступает смартфон. Модели, выпущенные в течение последних двух лет, в настройках имеют функцию, подключив которую телефон сам будет выдавать на дисплее число, которое нужно будет ввести. Генерацию поддерживает как Apple, так и Android. Если данной функции на смартфоне нет, установите специализированное приложение Google Authenticator:

- для Android в PlayMarket;

- для iOS в App Store.

Authentication третьего вида используется крайне редко: биоматериалами выступают отпечатки пальцев, сканер лица и т.д. Подобный метод является наиболее надежной защитой, но имеет некоторые недостатки: услуга недешевая, а при травмировании выбранной части тела, вход будет невозможен. Замена такого пароля не является возможной до тех пор, пока не будет первоначально проведен сканер.

Совет! Если интересна тема биометрии, рекомендуем ознакомится со статьей биометрические системы защиты в жизни современного человека.

Меры предосторожности

Чтобы максимально обезопасить данные, необходимо:

- не разглашать пароль от Apple ID и не хранить его в доступном месте;

- использовать пароли блокировки для доступа на всех доверенных устройствах;

- обновлять доверенные номера телефонов в случае смены или утери старых;

- указать в учетной записи действительную кредитную карту, в случае восстановления пароля эта информация может быть использована для удостоверения личности.

Это все, что нужно знать о двухфакторной аутентификации. Не откладывай с настройкой защиты, процесс занимает всего 5 минут, а безопасность на уровень выше.

Спасибо re:Store за полезную и интересную информацию.

iPhones.ru

Это реально необходимо.

Виды двухфакторной аутентификации

В дополнение к паролю пользователю необходимо ввести одноразовый код. В зависимости от способа получения этого кода, двухфакторная аутентификация разделяют на такие виды:

- По SMS. Владелец аккаунта получает сгенерированный код аутентификации на свой номер телефона через смс-сообщение. Эта опция удобна, потому что нет необходимости в подключении к Интернету.

- По телефону. Пользователь узнает секретный код для аутентификации через телефонный звонок. Такой способ тоже работает без сетевого подключения, но должна функционировать мобильная связь.

- По электронной почте. Человеку приходит ссылка или одноразовый код на личный e-mail. Для использования этой опции необходимо подключиться к Интернету. Основное преимущество данного способа — это возможность залогиниться с любого устройства. Если ваш смартфон разряжен, пройти аутентификацию можно на компьютере.

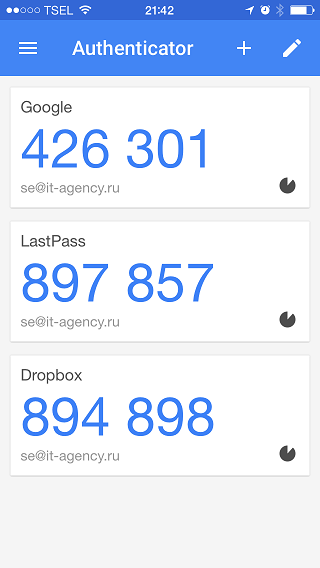

- Через программное обеспечение — пользователю необходимо установить специальное приложение двухфакторной аутентификации на ПК или смартфон. Для входа в учетную запись нужно ввести код, который генерирует приложение. Это один из новых и наиболее надежных способов защиты аккаунта в двухфакторной аутентификации.

- По биометрическим параметрам. В этом случае владелец аккаунта сам является элементом аутентификации. Дополнительным ключом для входа может стать отпечаток пальца, отсканированное изображение лица или идентификация голоса. Аналогичный метод защиты личных данных используется для разблокировки некоторых смартфонов.

- Через аппаратное обеспечение. С помощью специального оборудования (электронного ключа или брелока) генерируется код для аутентификации. Этот метод защиты больше относится к корпоративным, но при желании его можно подключить к собственному ПК. Для использования такого кода не нужно подключение к Интернету, зато необходимо потратить деньги на приобретение такого устройства.

2016

SMS-пароли признаны небезопасными

Национальный Институт стандартов и технологий США (The National Institute of Standards and Technology, NIST) представил летом 2016 года предварительную версию будущего Digital Authentication Guideline (документа, который установит новые нормы и правила в отношении цифровых методов аутентификации): механизм SMS OTP изначально для аутентификации не предназначался и не может считаться полноценным фактором аутентификации.

В документе содержится прямое указание на то, что использование SMS-сообщений для двухфакторной аутентификации может являться «недопустимым» и «небезопасным» (секция документа 5.1.3.2).

Основные опасения экспертов Национального института стандартов и технологий сводятся к тому, что номер телефона может быть привязан к VoIP-сервису, кроме того, злоумышленники могут попробовать убедить поставщика услуг в том, что номер телефона изменился, и подобные уловки нужно сделать невозможными.

Хотя документ рекомендует производителям использовать в своих приложениях токены и криптографические идентификаторы, авторы поправок также отмечают, что смартфон или другое мобильное устройство всегда могут быть украдены, или могут временно находиться в руках другого человека» — говорится в документе NIST.

Механизмов компрометации SMS паролей существует достаточно много, и они уже были неоднократно использованы в основном для похищения денежных средств клиентов российских банков. Достаточно перечислить лишь несколько методов взлома SMS паролей:

- Замена SIM карты с использованием поддельных документов

- Использование уязвимостей в протоколе OSS-7

- Переадресация вызовов у оператора мобильной связи

- Ложные базовые станции

- Специализированные троянские программы для смартфонов, перехватывающие SMS пароли

Еще одним методом может считаться взлом шлюза между банком и оператором связи.

То обстоятельство, что механизм SMS-паролей используется всеми банками, открывает для хакеров широкие перспективы. Очевидно, что написав один раз троян для смартфона, его можно использовать для атаки на все российские банки, при его (трояна) минимальной кастомизации.

При этом можно предсказать, что первыми «под раздачу» будут попадать крупные банки – большая клиентская база последних позволяет мошенникам рассчитывать на весомый результат даже при небольших остатках на счетах клиентов.

Одноразовые пароли через SMS

- задержки в доставке

- возможность перехвата на уровне канала связи или ввода в систему

- возможность перехвата на уровне оператора мобильной связи

- возможность переоформления сим-карты клиента на мошенника по поддельной доверенности (и перехвата SMS)

- возможность направления клиенту SMS-сообщений с подменного номера

- рост операционных затрат пропорционально клиентской базе

Одноразовые пароли через PUSH

- негарантированная доставка

- прямой запрет Apple//Microsoft на использование для передачи конфиденциальной информации

- предназначение – только информирование

Исследователи продемонстрировали простую атаку для обхода двухфакторной аутентификации

Ученые из Амстердамского свободного университета Радхеш Кришнан Конот (Radhesh Krishnan Konoth), Виктор ван дер Вен (Victor van der Veen) и Герберт Бос (Herbert Bos) продемонстрировали практическую атаку на двухфакторную аутентификацию с использованием мобильного устройства. Исследователи продемонстрировали атаку «Человек в браузере» (Man-in-the-Browser) против смартфонов на базе Android и iOS.

Проблема с двухфакторной аутентификацией возникла из-за увеличения популярности смартфонов и желания владельцев синхронизировать данные между различными девайсами. Двухфакторная аутентификация полагается на принцип физического разделения устройств для защиты от вредоносного ПО. Однако синхронизация данных делает подобную сегментацию абсолютно бесполезной.

Исследователи продемонстрировали атаку с использованием установки уязвимого приложения через Google Play. Им удалось успешно обойти проверку Google Bouncer и активировать приложение для перехвата одноразовых паролей.

Для атаки на iOS исследователи использовали новую возможность OS X под названием Continuity, позволяющую синхронизировать SMS-сообщения между iPhone и Mac. Если этот функционал активирован, злоумышленнику достаточно иметь доступ к компьютеру, чтобы прочитать все SMS сообщения.

Согласно исследователям, приложение для хищения одноразовых паролей было добавлено в Google Play 8 июля 2015 года и оставалось доступно для пользователей в течение двух месяцев, до выхода видео с демонстрацией атаки.

Компания Apple была уведомлена 30 ноября 2015 года, однако исследователи не получили ответ.

Как еще усилить защиту

Следующим шагом по усилению защиты будет переход на двухфакторную аутентификацию по коду.

Получать пароль для авторизации на сайте лучше не по СМС, а из специальных 2FA-приложений (two-factor authentication). Так вы не будите зависеть от оператора связи и уровня сигнала, а еще код не получится узнать путем клонирования вашей СИМ-карты.

Такие приложения аутентификаторы привязываются к сервису или сайту и в дальнейшем генерируют код для авторизации. Алгоритм создания пароля, чаще всего, основывается на текущем времени.

Каждые 30 секунд программа генерирует код, который состоит из части ключа сервиса и точного текущего времени. Приложению не нужен доступ к сети или дополнительные данные для генерации кода.

Большая часть сайтов и сервисов не ограничивает пользователей в используемом 2FA-приложении, однако, некоторые разработчики вынуждают использовать только свои программы аутентификаторы.

Подобным способом можно защитить учетные записи Gmail, Dropbox, PayPal, Facebook, Twitter, Instagram, Twitch, Slack, Microsoft, Evernote, GitHub, Snapchat и многих других сайтов/сервисов/приложений.

Насколько надежна 2FA?

Двухэтапная аутентификация не является гарантом полной безопасности, но ее использование исключает ряд атак. Злоумышленнику придется:

- обзавестись вашим пальцем, что невозможно без желания владельца;

- обрести в руки телефон или доступ к кодам, приходящим на телефон.

Важно! Программист-хакер может добиться последнего, при помощи вредоносных сервисов или восстановления пароля. Были отмечены случаи, когда 2FA был обойден при помощи восстановления аккаунта

При затратах большого количества времени, защита может быть отключена, но и над этим недостатком работают специалисты

Были отмечены случаи, когда 2FA был обойден при помощи восстановления аккаунта. При затратах большого количества времени, защита может быть отключена, но и над этим недостатком работают специалисты.

Как работает двухфакторная аутентификация

Рассматриваемый способ защиты позволяет входить в аккаунт Apple ID только с доверенных устройств. К последним относятся iPhone, iPad или Mac пользователя, которые прошли проверку в системе. А именно: при первом доступе к учетной записи сервис потребует ввести пароль и код из шести цифр, который отобразится на экране гаджета, входящего в число доверенных. Например, если у пользователя есть iPhone, а он желает зайти в свою учетную запись с новоприобретенного iPad (или Mac), то система предложит ему ввести пароль и код – последний будет переслан на смартфон.

Что это дает пользователю? Так как для входа в аккаунт необходим будет не только пароль, это значительно обезопасит как Apple ID, так и данные, которые сберегаются на серверах Apple. После того как доступ будет получен, проверочный код вводить больше не придется. За исключением тех случаев, когда будет совершен полный выход, удалены все данные с гаджета или будет проведена замена пароля. Также можно указать определенный браузер, как доверенный, если в аккаунт пользователь будет переходить с него (при условии, что совершать он это будет с доверенного устройства) – это избавит от необходимости каждый раз подтверждать свой доступ.

Как настроить двухфакторную аутентификацию

Рассмотрим процедуру включения защиты на примере учетной записи Gmail.

1. Выберите подходящее приложение аутентификатор и установите его на смартфон или компьютер.

2. Включите двухфакторную аутентификацию в своей учетной записи Gmail.

3. В настройках двухэтапной аутентификации укажите способ авторизации через приложение.

4. Отсканируйте предоставленный QR-код через приложение и сохраните токен для входа.

5. Подтвердите привязку аккаунта путем ввода пароля из приложения.

Теперь для авторизации в своей учетной записи на новом устройстве или на старом после разлогинивания кроме пароля потребуется ввести код из приложения аутентификатора.

Так ваши данные будут максимально защищены в случае кражи или утери смартфона, либо, если злоумышленники узнают пароль.

iPhones.ru

Дополнительная защита никогда не будет лишней.

Сильные и слабые стороны многофакторной аутентификации

К преимуществам можно отнести её способность защитить информацию, как от внутренних угроз, так и от внешних вторжений. Определенной слабостью можно считать необходимость использования дополнительных программно-аппаратных комплексов, устройств хранения и считывания данных. В то же время, в настоящий момент статистика взломов систем, применяющих двухфакторную аутентификацию, отсутствует или ничтожна.

Многофакторная или расширенная аутентификация уже сегодня применяется рядом российских компаний в сфере финансов при создании сервисов интернет-банкинга, мобильного банкинга, файлообмена и т.п. решений для конечных пользователей. Она основана на совместном использовании нескольких факторов аутентификации (знаний, средств или объектов хранения одной из информационных составляющих легитимной процедуры аутентификации), что значительно повышает безопасность использования информации, по меньшей мере, со стороны пользователей, подключающихся к информационным системам по защищенным и незащищенным каналам коммуникаций.

В качестве примера может послужить процесс двухфакторной аутентификации пользователя, реализованный в рядом российских банков: вход в личный кабинет пользователя посредством сети интернет возможен после ввода пароля на странице, после чего (в случае подтвержденной правомерности), следует передача одноразового пароля (в виде SMS) на мобильный телефон, ранее зарегистрированный пользователем.

Аналогичные схемы контроля и управления полномочиями пользователя, его дальнейших действий в корпоративных или других информационных системах, могут быть реализованы с применением самых различных средств и методов, выбор коих достаточно широк, как по технологичности, стоимости, исполнению, так и по возможным комбинациям перечисленных свойств.

Сессия работы пользователя может также контролироваться на предмет соответствия, как IP-адреса последней успешно завершенной сессии, так и MAC-адреса соответствующего сетевого оборудования. Далее могут идти действия подтверждения или отказа в доступе к информационным ресурсам, но доверия к этим двум параметрам контроля быть не может в силу их технологической слабости: IP-адрес можно подменить, а MAC-адрес просто переписать в ходе работы системы, и даже без перезагрузки. Тем не менее, в качестве неких контрольных значений эти сведения могут быть использованы.

Обратная сторона многофакторной аутентификации

Первой проблемой многофакторной аутентификации является способ ее реализации. В настоящее время самым популярным вторым фактором, используемым поставщиками сервиса, является одноразовый пароль one time password — OTP.

Применяя данный тип 2FA пользователь вводит на первом уровне аутентификации персональный пароль. На следующем этапе он должен ввести маркер ОТР, обычно отправляемый с помощью SMS на его мобильное устройство. Идея способа понятна. ОТР будет доступен только тому, кто, как предполагается в теории, ввел недоступный постороннему пароль.

Однако, увы, отправлять OTP в SMS, вообще говоря, небезопасно, так как часто сообщения отправляются открытым текстом. Даже начинающие хакеры могут прочесть подобные текстовые сообщения, ведь фактически все, что им нужно — целевой номер телефона.

Кроме того, многофакторная аутентификация не в состоянии предотвратить атаки класса MitM, которые часто используются в ходе фишинговых компаний с помощью электронной почты. В случае успеха атаки пользователь перейдет по мошеннической ссылке и попадет на сайт, похожий на онлайн-портал банка. Там пользователь введет информацию о входе в систему и другие конфиденциальные данные, которые будут использоваться злоумышленником чтобы получить доступ к реальному сайту.

И хотя данная атака будет возможна для осуществления только ограниченный период времени, она все же возможна.

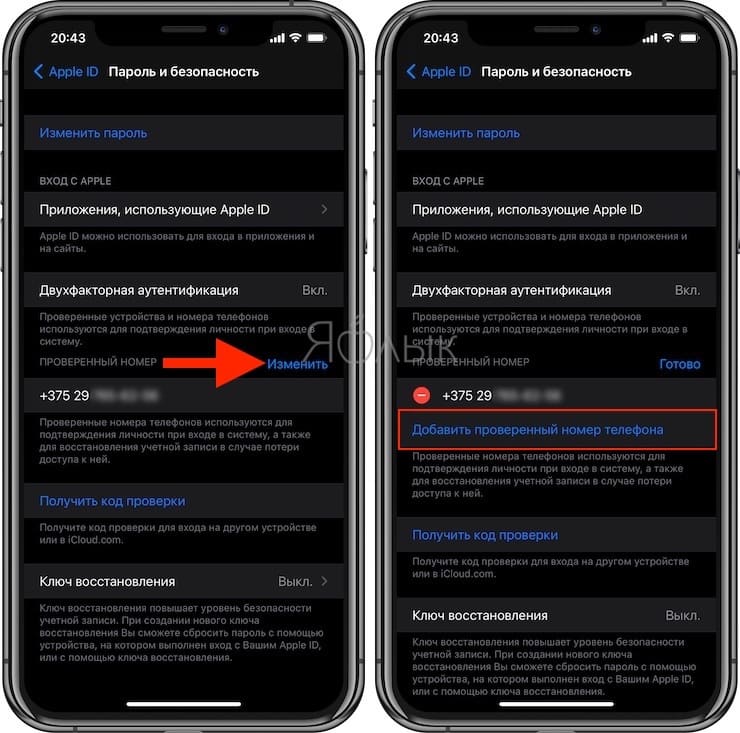

Обновление проверенных номеров телефонов

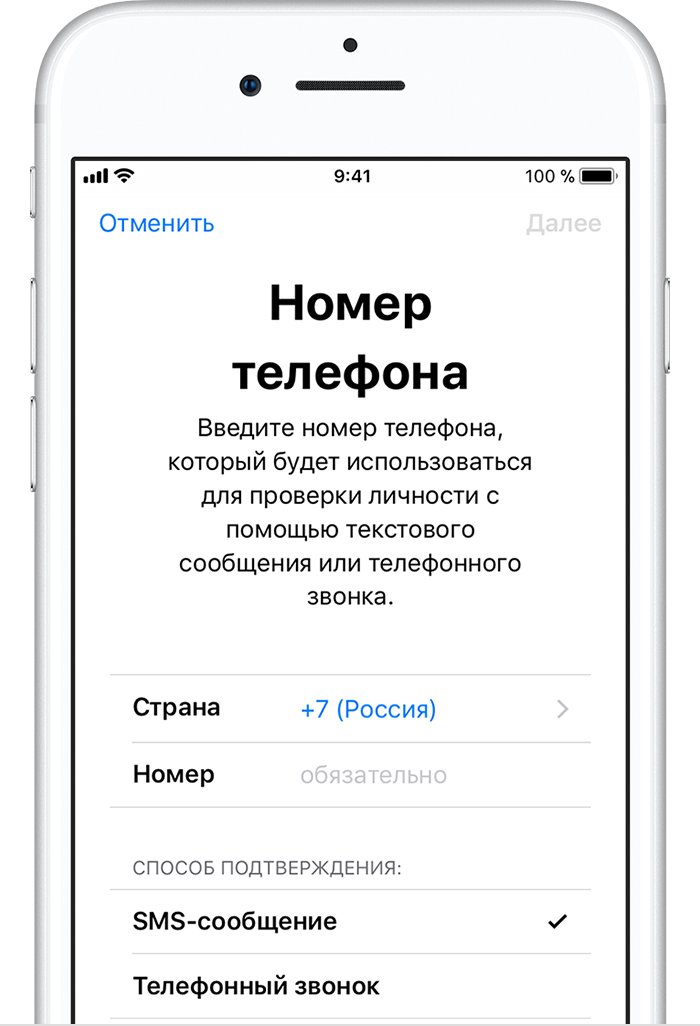

Для того, чтобы использовать двухфакторную аутентификацию, в базе данных сервиса должен быть хотя бы один доверенный номер телефона. Если этот номер необходимо изменить, то следует выполнить следующие действия:

1. Откройте приложение Настройки и перейдите в раздел Apple ID (Ваше имя);

2. Откройте вкладку «Пароль и Безопасность».

3. Нажмите по кнопке-ссылке «Изменить», а затем появившуюся кнопку «Добавить проверенный номер телефона».

Если необходимо указать проверенный номер телефона, то следует нажать «Добавить проверенный номер телефона» и ввести этот номер. Подтвердить его можно, указав один из способов: с помощью пересылки кода в текстовом сообщении или посредством звонка. Для того, чтобы стереть уже не актуальный номер, следует нажать на иконку, расположенную рядом с этим номером.